7 التكتيكات الأكثر شيوعا المستخدمة لاختراق كلمات المرور

عندما تسمع "خرق أمني" ، ما الذي يتبادر إلى الذهن؟ A القراصنة الحاقدة الجالسون أمام شاشات مع مصفوفة النص الرقمي تنهمر؟ أو مراهق يسكن القبو الذي لم ير ضوء النهار خلال ثلاثة أسابيع؟ ماذا عن الحاسوب العملاق القوي الذي يحاول اختراق العالم كله؟

الحقيقة هي أن كل هذه المواقف يمكن أن تنقلب إلى جانب واحد بسيط: كلمة المرور المتواضعة - ولكن الحيوية -. إذا كان لدى شخص ما كلمة مرورك ، فقد انتهت اللعبة بشكل أساسي. إذا كانت كلمة المرور قصيرة جدًا ، أو يسهل تخمينها ، فقد انتهت اللعبة. وعندما يكون هناك خرق أمني ، يمكنك تخمين ما يبحث عنه الناس الشريرون على الشبكة المظلمة. هذا صحيح. كلمتك السرية.

هناك سبعة أساليب شائعة تستخدم لاختراق كلمات المرور. لنلقي نظرة.

1. القاموس

أول هجوم في دليل تكتيكات اختراق كلمة المرور الشائعة هو هجوم القاموس. لماذا يطلق عليه هجوم القاموس؟ لأنه يحاول تلقائيًا كل كلمة في "قاموس" محدد مقابل كلمة المرور. القاموس ليس فقط القاموس الذي استخدمته في المدرسة.

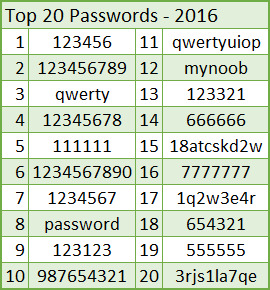

لا. هذا القاموس هو في الواقع ملف صغير يحتوي أيضًا على مجموعات كلمات المرور الأكثر استخدامًا أيضًا. وهذا يشمل 123456 ، qwerty ، كلمة المرور ، mynoob ، الأميرة ، البيسبول ، وكل كلمات السر الكلاسيكية ، hunter2.

الإيجابيات: سريعًا ، سيفتح عادةً بعض الحسابات المحمية بشكل مؤسف.

السلبيات: حتى كلمات المرور القوية قليلاً ستظل آمنة.

تمتع بالأمان من خلال: استخدم كلمة مرور قوية للاستخدام الفردي لكل حساب ، جنبًا إلى جنب مع تطبيق إدارة كلمات المرور . يتيح لك مدير كلمات المرور تخزين كلمات المرور الأخرى في مستودع. بعد ذلك ، يمكنك استخدام كلمة مرور واحدة قوية وقوية في كل موقع.

2. القوة الغاشمة

بعد ذلك ، نعتبر هجوم القوة الغاشمة ، حيث يحاول المهاجم كل تركيبة شخصية ممكنة. ستتم مطابقة كلمات المرور التي تمت محاولتها مع المواصفات الخاصة بقواعد التعقيد ، على سبيل المثال ، بما في ذلك الأحرف الكبيرة والصغيرة الصغيرة والكسور العشرية لـ Pi وطلب البيتزا ، وما إلى ذلك.

سيحاول هجوم القوة الغاشمة أيضًا مجموعات الأحرف الأبجدية الرقمية الأكثر استخدامًا أولاً. وتشمل هذه كلمات المرور المدرجة سابقًا ، بالإضافة إلى 1q2w3e4r5t و zxcvbnm و qwertyuiop.

الإيجابيات: من الناحية النظرية ستكسر كلمة المرور عن طريق تجربة كل تركيبة.

السلبيات: اعتمادًا على طول كلمة المرور والصعوبة ، يمكن أن يستغرق وقتًا طويلاً للغاية. رمي في بعض المتغيرات مثل $ ، & ، {، أو] ، وتصبح المهمة صعبة للغاية.

كن آمنًا من خلال: استخدم دائمًا مجموعة متغيرة من الأحرف ، وحيثما أمكن ، أدخل رموزًا إضافية لزيادة التعقيد .

3. التصيد

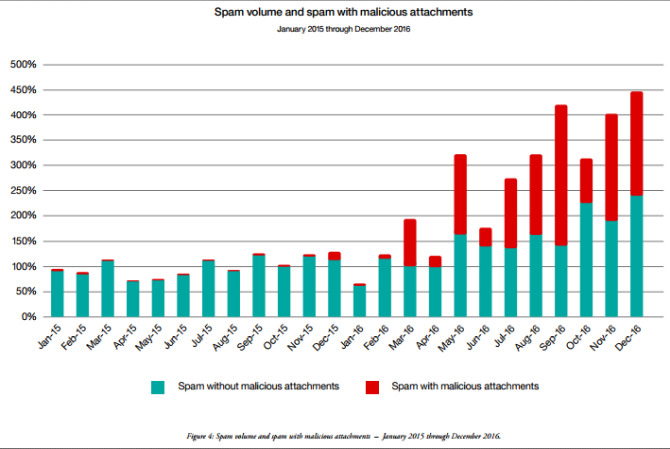

هذه ليست "اختراق" بشكل صارم ، ولكن الوقوع فريسة لمحاولة تصيد تنتهي عادة بشكل سيئ. وهي ترسل رسائل البريد الإلكتروني التصيدية العامة بالمليارات إلى جميع مستخدمي الإنترنت حول العالم.

يعمل البريد الإلكتروني للتصيد بشكل عام على النحو التالي:

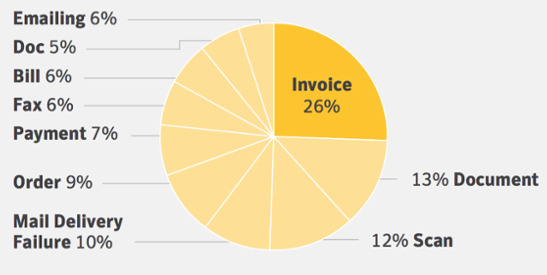

ووفقًا لتقرير تهديدات الإنترنت من Symantec 2017 ، فإن الفواتير المزيفة هي رقم 1 للتصيد الاحتيالي.

الإيجابيات: يسلم المستخدم حرفياً معلومات تسجيل الدخول الخاصة به ، بما في ذلك كلمة المرور. معدل ضربات مرتفع نسبيًا ، مصمم خصيصًا لخدمات معينة ( معرفات Apple هي الهدف رقم 1 ).

السلبيات: يتم تصفية رسائل البريد الإلكتروني العشوائية بسهولة ، ويتم إدراج نطاقات البريد العشوائي في القائمة السوداء.

4. الهندسة الاجتماعية

تشبه الهندسة الاجتماعية إلى حد ما التصيد في العالم الحقيقي ، بعيدًا عن الشاشة.

جزء أساسي من أي تدقيق أمني هو قياس ما تفهمه قوة العمل بأكملها. في هذه الحالة ، ستتواصل شركة أمنية مع الشركة التي تقوم بتدقيقها. يخبر "المهاجم" الشخص على الهاتف أنه فريق الدعم الفني للمكتب الجديد ، ويحتاج إلى أحدث كلمة مرور لشيء محدد. يمكن للفرد المطمئن تسليم مفاتيح المملكة دون توقف للتفكير.

الشيء المخيف هو عدد المرات التي يعمل فيها هذا في الواقع. الهندسة الاجتماعية موجودة منذ قرون. أن تكون مزدوجًا للدخول إلى منطقة آمنة هي طريقة شائعة للهجوم ، وهي محمية فقط ضد التعليم. هذا لأن الهجوم لن يطلب دائمًا كلمة مرور مباشرة. يمكن أن يكون سباكًا أو كهربائيًا مزيفًا يطلب الدخول إلى مبنى آمن ، وما إلى ذلك.

الإيجابيات: يمكن للمهندسين الاجتماعيين المهرة استخراج معلومات عالية القيمة من مجموعة من الأهداف. يمكن نشره ضد أي شخص تقريبًا وفي أي مكان. خلسة للغاية.

السلبيات: قد يؤدي الفشل إلى إثارة الشكوك حول هجوم وشيك ، وعدم اليقين بشأن ما إذا تم الحصول على المعلومات الصحيحة.

حافظ على سلامتك من خلال : هذا أمر صعب. سوف يكتمل هجوم الهندسة الاجتماعية الناجح عندما تدرك أن أي شيء خاطئ. يعد التعليم والوعي الأمني أحد أساليب التخفيف الأساسية. تجنب نشر معلومات شخصية يمكن استخدامها لاحقًا ضدك.

5. طاولة قوس قزح

عادة ما يكون جدول قوس قزح هجومًا بكلمة مرور غير متصلة بالإنترنت. على سبيل المثال ، حصل مهاجم على قائمة بأسماء المستخدمين وكلمات المرور ، لكنها مشفرة. تم تجزئة كلمة المرور المشفرة . هذا يعني أنها تبدو مختلفة تمامًا عن كلمة المرور الأصلية. على سبيل المثال ، كلمة المرور الخاصة بك (آمل أن لا!) تسجيل الدخول. تجزئة MD5 المعروفة لكلمة المرور هذه هي "8f4047e3233b39e4444e1aef240e80aa."

ولكن في حالات معينة ، سيقوم المهاجم بتشغيل قائمة بكلمات مرور النص العادي من خلال خوارزمية التجزئة ، ومقارنة النتائج بملف كلمة مرور مشفر. في حالات أخرى ، تكون خوارزمية التشفير ضعيفة ، ومعظم كلمات المرور متصدعة بالفعل ، مثل MD5 (ولهذا السبب نعرف التجزئة المحددة لـ "logmein".

هذا هو المكان الذي يأتي فيه جدول قوس قزح في حد ذاته. بدلاً من الاضطرار إلى معالجة مئات الآلاف من كلمات المرور المحتملة ومطابقة التجزئة الناتجة ، فإن جدول قوس قزح هو مجموعة ضخمة من قيم التجزئة المحددة للخوارزمية. يقلل استخدام طاولة قوس قزح بشكل كبير من الوقت المستغرق في كسر كلمة المرور المجزأة - ولكنها ليست مثالية. يمكن للمتسللين شراء طاولات قوس قزح معبأة مسبقًا مليئة بملايين المجموعات المحتملة.

الإيجابيات: يمكن كسر عدد كبير من كلمات المرور الصعبة في فترة زمنية قصيرة ، ويمنح المخترق الكثير من القوة في بعض سيناريوهات الأمان.

السلبيات: يتطلب مساحة كبيرة لتخزين طاولة قوس قزح الهائلة (أحيانًا تيرابايت). أيضًا ، يقتصر المهاجمون على القيم الواردة في الجدول (وإلا فعليهم إضافة جدول كامل آخر).

حافظ على سلامتك من خلال: هذا أمر صعب. توفر طاولات قوس قزح مجموعة واسعة من إمكانات الهجوم. تجنب أي مواقع تستخدم SHA1 أو MD5 كخوارزمية تجزئة كلمة المرور. تجنب أي موقع يقتصر على كلمات المرور القصيرة ، أو يقيد الأحرف التي يمكنك استخدامها. استخدم دائمًا كلمة مرور معقدة.

6. البرامج الضارة / Keylogger

هناك طريقة أخرى مؤكدة لفقد بيانات اعتماد تسجيل الدخول الخاصة بك وهي الوقوع في خطأ البرامج الضارة. البرامج الضارة موجودة في كل مكان ، مع احتمال إحداث أضرار جسيمة. إذا كان متغير البرامج الضارة يحتوي على كلوغر ، يمكن أن تجد جميع حساباتك مخترقة.

بدلاً من ذلك ، يمكن للبرامج الضارة أن تستهدف البيانات الخاصة على وجه التحديد ، أو تقديم حصان طروادة للوصول عن بعد لسرقة بيانات الاعتماد الخاصة بك.

الإيجابيات: الآلاف من متغيرات البرامج الضارة ، بعضها قابل للتخصيص ، مع العديد من طرق التسليم السهلة. فرصة جيدة أن يستسلم عدد كبير من الأهداف لمتغير واحد على الأقل. يمكن أن يتم الكشف عنه ، مما يسمح بمزيد من حصاد البيانات الخاصة وبيانات اعتماد تسجيل الدخول.

السلبيات: من المحتمل أن البرامج الضارة لن تعمل ، أو يتم عزلها قبل الوصول إلى البيانات ، لا يوجد ضمان بأن البيانات مفيدة

تمتع بالأمان من خلال : تثبيت برامج مكافحة الفيروسات وبرامج مكافحة البرامج وتحديثها بانتظام. النظر بعناية في مصادر التنزيل. عدم النقر من خلال حزم التثبيت التي تحتوي على أدوات ، والمزيد. ابتعد عن المواقع الشائنة (أعلم أن القول أسهل من الفعل). استخدم أدوات حظر البرامج النصية لإيقاف البرامج النصية الضارة.

7. التجسس

الروابط العنكبوتية في هجوم القاموس الذي تناولناه سابقًا. إذا كان المخترق يستهدف مؤسسة أو نشاطًا تجاريًا معينًا ، فقد يجرب سلسلة من كلمات المرور المتعلقة بالنشاط التجاري نفسه. يمكن للقرصنة قراءة وجمع سلسلة من المصطلحات ذات الصلة - أو استخدام عنكبوت بحث للقيام بالعمل نيابة عنهم.

ربما سمعت مصطلح "العنكبوت" من قبل. تتشابه عناكب البحث هذه للغاية مع تلك التي تزحف عبر الإنترنت ، بفهرسة المحتوى لمحركات البحث. ثم يتم استخدام قائمة الكلمات المخصصة ضد حسابات المستخدمين أملاً في العثور على تطابق.

الإيجابيات: يمكن أن تفتح حسابات لأفراد رفيعي المستوى داخل المنظمة. من السهل نسبيًا تجميعها ، وتضيف بُعدًا إضافيًا لهجوم القاموس.

السلبيات: يمكن أن ينتهي بها المطاف إلى أن تكون غير مثمرة إذا تم تكوين أمان الشبكة التنظيمية بشكل جيد.

كن آمنًا من خلال: مرة أخرى ، استخدم فقط كلمات مرور قوية تستخدم لمرة واحدة تتكون من سلاسل عشوائية - لا شيء يرتبط بشخصيتك أو عملك أو مؤسستك وما إلى ذلك.

استخدام قوي وفريد من نوعه

لذا ، كيف يمكنك إيقاف القراصنة لسرقة كلمة المرور الخاصة بك؟ الإجابة القصيرة حقًا هي أنه لا يمكنك أن تكون آمنًا بنسبة 100٪ . الأدوات التي يستخدمها المخترقون لسرقة بياناتك تتغير طوال الوقت. ولكن هل يمكن التخفيف من التعرض للسرقة.

هناك شيء واحد مؤكد: استخدام كلمات مرور قوية وفريدة من نوعها للاستخدام مرة واحدة لا يؤذي أي شخص - وقد ساعدوا بالتأكيد ، في أكثر من مناسبة. إذا كنت تريد أدوات لإنشاء كلمات مرور وعبارات مرور قوية ، فيمكننا مساعدتك.

عندما تسمع "خرق أمني" ، ما الذي يتبادر إلى الذهن؟ A القراصنة الحاقدة الجالسون أمام شاشات مع مصفوفة النص الرقمي تنهمر؟ أو مراهق يسكن القبو الذي لم ير ضوء النهار خلال ثلاثة أسابيع؟ ماذا عن الحاسوب العملاق القوي الذي يحاول اختراق العالم كله؟

الحقيقة هي أن كل هذه المواقف يمكن أن تنقلب إلى جانب واحد بسيط: كلمة المرور المتواضعة - ولكن الحيوية -. إذا كان لدى شخص ما كلمة مرورك ، فقد انتهت اللعبة بشكل أساسي. إذا كانت كلمة المرور قصيرة جدًا ، أو يسهل تخمينها ، فقد انتهت اللعبة. وعندما يكون هناك خرق أمني ، يمكنك تخمين ما يبحث عنه الناس الشريرون على الشبكة المظلمة. هذا صحيح. كلمتك السرية.

هناك سبعة أساليب شائعة تستخدم لاختراق كلمات المرور. لنلقي نظرة.

1. القاموس

أول هجوم في دليل تكتيكات اختراق كلمة المرور الشائعة هو هجوم القاموس. لماذا يطلق عليه هجوم القاموس؟ لأنه يحاول تلقائيًا كل كلمة في "قاموس" محدد مقابل كلمة المرور. القاموس ليس فقط القاموس الذي استخدمته في المدرسة.

لا. هذا القاموس هو في الواقع ملف صغير يحتوي أيضًا على مجموعات كلمات المرور الأكثر استخدامًا أيضًا. وهذا يشمل 123456 ، qwerty ، كلمة المرور ، mynoob ، الأميرة ، البيسبول ، وكل كلمات السر الكلاسيكية ، hunter2.

الإيجابيات: سريعًا ، سيفتح عادةً بعض الحسابات المحمية بشكل مؤسف.

السلبيات: حتى كلمات المرور القوية قليلاً ستظل آمنة.

تمتع بالأمان من خلال: استخدم كلمة مرور قوية للاستخدام الفردي لكل حساب ، جنبًا إلى جنب مع تطبيق إدارة كلمات المرور . يتيح لك مدير كلمات المرور تخزين كلمات المرور الأخرى في مستودع. بعد ذلك ، يمكنك استخدام كلمة مرور واحدة قوية وقوية في كل موقع.

2. القوة الغاشمة

بعد ذلك ، نعتبر هجوم القوة الغاشمة ، حيث يحاول المهاجم كل تركيبة شخصية ممكنة. ستتم مطابقة كلمات المرور التي تمت محاولتها مع المواصفات الخاصة بقواعد التعقيد ، على سبيل المثال ، بما في ذلك الأحرف الكبيرة والصغيرة الصغيرة والكسور العشرية لـ Pi وطلب البيتزا ، وما إلى ذلك.

سيحاول هجوم القوة الغاشمة أيضًا مجموعات الأحرف الأبجدية الرقمية الأكثر استخدامًا أولاً. وتشمل هذه كلمات المرور المدرجة سابقًا ، بالإضافة إلى 1q2w3e4r5t و zxcvbnm و qwertyuiop.

الإيجابيات: من الناحية النظرية ستكسر كلمة المرور عن طريق تجربة كل تركيبة.

السلبيات: اعتمادًا على طول كلمة المرور والصعوبة ، يمكن أن يستغرق وقتًا طويلاً للغاية. رمي في بعض المتغيرات مثل $ ، & ، {، أو] ، وتصبح المهمة صعبة للغاية.

كن آمنًا من خلال: استخدم دائمًا مجموعة متغيرة من الأحرف ، وحيثما أمكن ، أدخل رموزًا إضافية لزيادة التعقيد .

3. التصيد

هذه ليست "اختراق" بشكل صارم ، ولكن الوقوع فريسة لمحاولة تصيد تنتهي عادة بشكل سيئ. وهي ترسل رسائل البريد الإلكتروني التصيدية العامة بالمليارات إلى جميع مستخدمي الإنترنت حول العالم.

يعمل البريد الإلكتروني للتصيد بشكل عام على النحو التالي:

- يتلقى المستخدم المستهدف بريدًا إلكترونيًا مخادعًا يزعم أنه من منظمة أو شركة رئيسية

- يتطلب البريد الإلكتروني المخادع اهتمامًا فوريًا ، ويضم رابطًا إلى موقع ويب

- الارتباط إلى موقع الويب يرتبط فعليًا ببوابة وهمية لتسجيل الدخول ، تم السخرية منه ليظهر تمامًا مثل الموقع الشرعي

- يقوم المستخدم المستهدف غير المشكوك فيه بإدخال بيانات اعتماد تسجيل الدخول الخاصة به ، وتتم إما إعادة توجيهه أو يُطلب منه إعادة المحاولة

- يتم سرقة بيانات اعتماد المستخدم أو بيعها أو استخدامها بشكل شرير (أو كليهما!).

ووفقًا لتقرير تهديدات الإنترنت من Symantec 2017 ، فإن الفواتير المزيفة هي رقم 1 للتصيد الاحتيالي.

الإيجابيات: يسلم المستخدم حرفياً معلومات تسجيل الدخول الخاصة به ، بما في ذلك كلمة المرور. معدل ضربات مرتفع نسبيًا ، مصمم خصيصًا لخدمات معينة ( معرفات Apple هي الهدف رقم 1 ).

السلبيات: يتم تصفية رسائل البريد الإلكتروني العشوائية بسهولة ، ويتم إدراج نطاقات البريد العشوائي في القائمة السوداء.

4. الهندسة الاجتماعية

تشبه الهندسة الاجتماعية إلى حد ما التصيد في العالم الحقيقي ، بعيدًا عن الشاشة.

جزء أساسي من أي تدقيق أمني هو قياس ما تفهمه قوة العمل بأكملها. في هذه الحالة ، ستتواصل شركة أمنية مع الشركة التي تقوم بتدقيقها. يخبر "المهاجم" الشخص على الهاتف أنه فريق الدعم الفني للمكتب الجديد ، ويحتاج إلى أحدث كلمة مرور لشيء محدد. يمكن للفرد المطمئن تسليم مفاتيح المملكة دون توقف للتفكير.

الشيء المخيف هو عدد المرات التي يعمل فيها هذا في الواقع. الهندسة الاجتماعية موجودة منذ قرون. أن تكون مزدوجًا للدخول إلى منطقة آمنة هي طريقة شائعة للهجوم ، وهي محمية فقط ضد التعليم. هذا لأن الهجوم لن يطلب دائمًا كلمة مرور مباشرة. يمكن أن يكون سباكًا أو كهربائيًا مزيفًا يطلب الدخول إلى مبنى آمن ، وما إلى ذلك.

الإيجابيات: يمكن للمهندسين الاجتماعيين المهرة استخراج معلومات عالية القيمة من مجموعة من الأهداف. يمكن نشره ضد أي شخص تقريبًا وفي أي مكان. خلسة للغاية.

السلبيات: قد يؤدي الفشل إلى إثارة الشكوك حول هجوم وشيك ، وعدم اليقين بشأن ما إذا تم الحصول على المعلومات الصحيحة.

حافظ على سلامتك من خلال : هذا أمر صعب. سوف يكتمل هجوم الهندسة الاجتماعية الناجح عندما تدرك أن أي شيء خاطئ. يعد التعليم والوعي الأمني أحد أساليب التخفيف الأساسية. تجنب نشر معلومات شخصية يمكن استخدامها لاحقًا ضدك.

5. طاولة قوس قزح

عادة ما يكون جدول قوس قزح هجومًا بكلمة مرور غير متصلة بالإنترنت. على سبيل المثال ، حصل مهاجم على قائمة بأسماء المستخدمين وكلمات المرور ، لكنها مشفرة. تم تجزئة كلمة المرور المشفرة . هذا يعني أنها تبدو مختلفة تمامًا عن كلمة المرور الأصلية. على سبيل المثال ، كلمة المرور الخاصة بك (آمل أن لا!) تسجيل الدخول. تجزئة MD5 المعروفة لكلمة المرور هذه هي "8f4047e3233b39e4444e1aef240e80aa."

ولكن في حالات معينة ، سيقوم المهاجم بتشغيل قائمة بكلمات مرور النص العادي من خلال خوارزمية التجزئة ، ومقارنة النتائج بملف كلمة مرور مشفر. في حالات أخرى ، تكون خوارزمية التشفير ضعيفة ، ومعظم كلمات المرور متصدعة بالفعل ، مثل MD5 (ولهذا السبب نعرف التجزئة المحددة لـ "logmein".

هذا هو المكان الذي يأتي فيه جدول قوس قزح في حد ذاته. بدلاً من الاضطرار إلى معالجة مئات الآلاف من كلمات المرور المحتملة ومطابقة التجزئة الناتجة ، فإن جدول قوس قزح هو مجموعة ضخمة من قيم التجزئة المحددة للخوارزمية. يقلل استخدام طاولة قوس قزح بشكل كبير من الوقت المستغرق في كسر كلمة المرور المجزأة - ولكنها ليست مثالية. يمكن للمتسللين شراء طاولات قوس قزح معبأة مسبقًا مليئة بملايين المجموعات المحتملة.

الإيجابيات: يمكن كسر عدد كبير من كلمات المرور الصعبة في فترة زمنية قصيرة ، ويمنح المخترق الكثير من القوة في بعض سيناريوهات الأمان.

السلبيات: يتطلب مساحة كبيرة لتخزين طاولة قوس قزح الهائلة (أحيانًا تيرابايت). أيضًا ، يقتصر المهاجمون على القيم الواردة في الجدول (وإلا فعليهم إضافة جدول كامل آخر).

حافظ على سلامتك من خلال: هذا أمر صعب. توفر طاولات قوس قزح مجموعة واسعة من إمكانات الهجوم. تجنب أي مواقع تستخدم SHA1 أو MD5 كخوارزمية تجزئة كلمة المرور. تجنب أي موقع يقتصر على كلمات المرور القصيرة ، أو يقيد الأحرف التي يمكنك استخدامها. استخدم دائمًا كلمة مرور معقدة.

6. البرامج الضارة / Keylogger

هناك طريقة أخرى مؤكدة لفقد بيانات اعتماد تسجيل الدخول الخاصة بك وهي الوقوع في خطأ البرامج الضارة. البرامج الضارة موجودة في كل مكان ، مع احتمال إحداث أضرار جسيمة. إذا كان متغير البرامج الضارة يحتوي على كلوغر ، يمكن أن تجد جميع حساباتك مخترقة.

بدلاً من ذلك ، يمكن للبرامج الضارة أن تستهدف البيانات الخاصة على وجه التحديد ، أو تقديم حصان طروادة للوصول عن بعد لسرقة بيانات الاعتماد الخاصة بك.

الإيجابيات: الآلاف من متغيرات البرامج الضارة ، بعضها قابل للتخصيص ، مع العديد من طرق التسليم السهلة. فرصة جيدة أن يستسلم عدد كبير من الأهداف لمتغير واحد على الأقل. يمكن أن يتم الكشف عنه ، مما يسمح بمزيد من حصاد البيانات الخاصة وبيانات اعتماد تسجيل الدخول.

السلبيات: من المحتمل أن البرامج الضارة لن تعمل ، أو يتم عزلها قبل الوصول إلى البيانات ، لا يوجد ضمان بأن البيانات مفيدة

تمتع بالأمان من خلال : تثبيت برامج مكافحة الفيروسات وبرامج مكافحة البرامج وتحديثها بانتظام. النظر بعناية في مصادر التنزيل. عدم النقر من خلال حزم التثبيت التي تحتوي على أدوات ، والمزيد. ابتعد عن المواقع الشائنة (أعلم أن القول أسهل من الفعل). استخدم أدوات حظر البرامج النصية لإيقاف البرامج النصية الضارة.

7. التجسس

الروابط العنكبوتية في هجوم القاموس الذي تناولناه سابقًا. إذا كان المخترق يستهدف مؤسسة أو نشاطًا تجاريًا معينًا ، فقد يجرب سلسلة من كلمات المرور المتعلقة بالنشاط التجاري نفسه. يمكن للقرصنة قراءة وجمع سلسلة من المصطلحات ذات الصلة - أو استخدام عنكبوت بحث للقيام بالعمل نيابة عنهم.

ربما سمعت مصطلح "العنكبوت" من قبل. تتشابه عناكب البحث هذه للغاية مع تلك التي تزحف عبر الإنترنت ، بفهرسة المحتوى لمحركات البحث. ثم يتم استخدام قائمة الكلمات المخصصة ضد حسابات المستخدمين أملاً في العثور على تطابق.

الإيجابيات: يمكن أن تفتح حسابات لأفراد رفيعي المستوى داخل المنظمة. من السهل نسبيًا تجميعها ، وتضيف بُعدًا إضافيًا لهجوم القاموس.

السلبيات: يمكن أن ينتهي بها المطاف إلى أن تكون غير مثمرة إذا تم تكوين أمان الشبكة التنظيمية بشكل جيد.

كن آمنًا من خلال: مرة أخرى ، استخدم فقط كلمات مرور قوية تستخدم لمرة واحدة تتكون من سلاسل عشوائية - لا شيء يرتبط بشخصيتك أو عملك أو مؤسستك وما إلى ذلك.

استخدام قوي وفريد من نوعه

لذا ، كيف يمكنك إيقاف القراصنة لسرقة كلمة المرور الخاصة بك؟ الإجابة القصيرة حقًا هي أنه لا يمكنك أن تكون آمنًا بنسبة 100٪ . الأدوات التي يستخدمها المخترقون لسرقة بياناتك تتغير طوال الوقت. ولكن هل يمكن التخفيف من التعرض للسرقة.

هناك شيء واحد مؤكد: استخدام كلمات مرور قوية وفريدة من نوعها للاستخدام مرة واحدة لا يؤذي أي شخص - وقد ساعدوا بالتأكيد ، في أكثر من مناسبة. إذا كنت تريد أدوات لإنشاء كلمات مرور وعبارات مرور قوية ، فيمكننا مساعدتك.